امیر روحانی مدیرعامل دادهپردازی هوشمند کندو

تردیدی نیست که سازمانها بهندرت از منابع کافی برای تدارک و تأمین همه تجهیزات موردنیاز برای ایمنسازی امور کسبوکاری به شیوه الکترونیکی بهره میبرند و در این میان تصمیمگیری برای اینکه کدام دسته از سیستمها امکان قرارگرفتن در ناحیه DMZ (ناحیه حائل بین نقاط متصل و منفک از اینترنت در سازمان) در واقع همان مرزی را تعیین میکند که باعث حرکت نهایی اقتصاد به سمت دیجیتالیشدن میشود؛ بنابراین حتی ضرورت تشکیل انبار دادهها و دادهکاوی با تکنیکهای هوش مصنوعی هم نمیتواند باعث شود تا سرویسدهندههای محافظت شده در ناحیه DMZ بهصورت بدون محدودیت در فضای مجازی اقدام به خلق ارزش نمایند، چرا که بهتدریج آثار تخریبی خود را در بخشهای دیگر عملگرای سازمان نمایان خواهند ساخت.

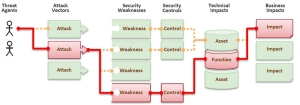

ازآنجاییکه چنین واقعیت غیر قابل انکاری در همه ارکان فضای سایبری کشورها حاکم است، نفوذگران با کمک رسم دیاگرامهای تحلیلی که مهندسان امنیت نام Attack Vector بر روی آنها نهادهاند، ضمن نفوذ به بخشهای کماهمیت یا حتی ایزوله سازمانها، برای کسب دادهها و تدوین استراتژی بهمنظور نفوذ به بخشهای دیگر بااهمیت بالاتر اقدام میکند.

بهعبارتدیگر، یک نفوذگر در ابتدای کار که هیچ آشنایی با سازمان هدف ندارد، با آن همچون یک جعبه سیاه رفتار کرده و به ابتداییترین بخشهای آن که اولویت پایینتری در تأمین امنیت قرار گرفتهاند حمله میکند. تحت این شرایط دستپیداکردن یک مجرم سایبری به حتی بیارزشترین داراییهای سازمان، همچون نفوذ به تلفن همراه یک کارمند بخش اداری و مختل کردن جریان نرمال زندگی وی با ارسال یک پیام دروغین مبنی بر وقوع یک حادثه برای اعضای خانواده، میتواند باعث یک Impact در ارتباط با عدم پاسخگویی به نیازهای کاربر مخاطب سازمان در لایه کسبوکاری شده و در ادامه نحوه بازخورد سازمان به این خلل جزئی، باعث گشوده شدن مسیر نفوذگر به بخشهای دیگر سازمان گردد.

به طور مثال، اگر برای پوششدادن به حذف کارمند شماره 1 از واحد مرکز تماس در سناریو حمله فوق از کارمند شماره2 در واحد مالی کمک گرفته شود، به دلیل عدم آشنایی کامل با نوع مخاطب و محدوده پرسش و پاسخهای مجاز با کاربر نهایی، به ابزاری برای وقوع مرحله بعدی حملات به دادههای مالی سازمان تبدیل شود.

ازآنجاییکه مطابق آنالیز Attack Vector ها، هدف نهایی هر حمله سایبری ایجاد یک Business Impact است به همین دلیل مفهومی به نام Cross Knowledge Tree بهتدریج در منظومه لغات دفاع سایبری جای خود را پیدا میکند. به طور مثال سازمانی که با مأموریت اطلاعرسانی تشکیل میشود طبیعتاً همه توان امنیت سایبری خود را روی جریان دادههای منتهی به انتشار خبر متمرکز میکند، درحالیکه یک سازمان با مأموریت ارائه خدمات مالی عمده منابع امنیت سایبری در اختیار خود را به جریان دادههای مربوط به انتقال الکترونیکی پول اختصاص میدهد.

برایناساس درصورتیکه دو سازمان فوق مبحث مدیریت دانش را پیاده کرده باشند، کمبود منابع / تجربه فنی سازمان مالی در بخش روابطعمومی با دانش فنی موجود در درخت دانش خبرگزاری در باب نحوه اطلاعرسانی امن یک سازمان جبران میشود. در این میان بدیهی است که اعضای مختلف تشکیلدهنده Cross Knowledge Tree بدون ذکر نام سازمان خود، صرفاً اقدام به اشتراک منابع درخت دانش خود در باب امنیت سایبری میکنند و اینکه سازمان شما درباره امور آموزشی و ارتقای سطح پرسنل، به کدامیک از سازمانهای خبرگزاری موجود مراجعه میکند نیز از دید نفوذگر مخفی خواهد بود.

نظر شما در مورد این مطلب چیه؟

ارسال دیدگاه